[K-Meleon - SourceForge.net]

|

|

|

Esta pagina se mejor y sin molestas popups con:

Contacto

-

-

|

|

| Ultimos artículos y noticias: |

| Agosto de

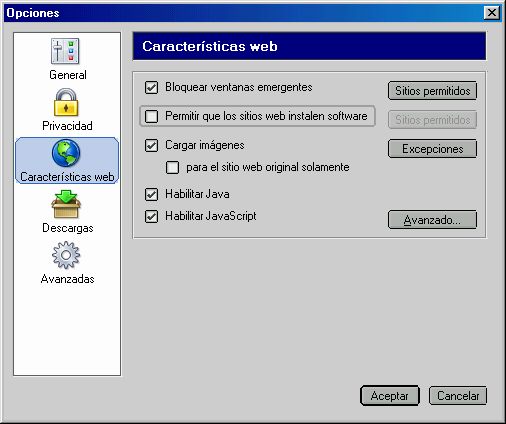

2005: Me mudé a Blogger A partir de agosto, publico en mi blog, y ya no mas en esta página que quedará sin actualizarse en el futuro. De modo que las noticias de seguridad de Secunia, Bugtraq, SecurityTracker, etc. y los comentarios sobre programas o extensiones mozilleras, las publicaré en el blog. Notar que los links de descarga de antivirus, antispyware, cortafuegos y navegadores de las sub-secciones de esta página podrían quedar desactualizados. http://marcelo-ar.blogspot.com/ 26/05/2005: Resuelta otra vulnerabilidad en Avast! antivirus Piotr Bania ha reportado una vulnerabilidad en Avast! antivirus, la cual puede ser explotada por usuarios locales maliciosos para ocasionar un DoS (Denegación de Servicio) o escalar privilegios. La vulnerabilidad es ocasionada debido a una falta de validación de entrada y puede ser explotada para sobreescribir una porción arbitraria de la memoria con datos provistos por un atacante local malicioso. Esta vulnerabilidad fue resuelta en la version 4.6.665 del avast! realizada el 22/05/2005, disponible desde la función de actualización automática del antivirus o desde el sitio del vendedor: "avast! - Download Programs" http://www.avast.com/eng/programs.html "avast! 4.x Revision History" http://www.avast.com/eng/av4_revision_history.html Créditos: Piotr Bania Fuentes: Piotr Bania http://pb.specialised.info/all/adv/avast-adv.txt SECUNIA ADVISORY ID SA15495 http://secunia.com/advisories/15495/ 19/05/2005: Resuelta vulnerabilidad en Avast! antivirus Juha-Matti Laurio ha reportado un fallo en Avast! antivirus, debido al cual ciertos tipos de virus podrían no ser detectados El software antivirus podría no detectar en forma correcta ciertos tipos de virus. Dichos virus no han sido especificados. Están afectados los sistemas con Windows NT 4.0. La vulnerabilidad ha sido reportada en la versión 4.6.623 de las versiones Home y Profesional. Otras versiones también podrían estar afectadas. El fabricante ha divulgado esta vulnerabilidad y Juha-Matti Laurio avisó sobre la misma a SecurityTracker. Solución: Alwil Software ha realizado la versión 4.6.652 que resuelve este fallo, disponible mediante la funcionalidad de actualización automática o bien desde esta url: http://www.avast.com/eng/updates.html Avast! 4.x Revision History: http://www.avast.com/eng/av4_revision_history.html Fuente: SecurityTracker Alert ID 1013991 http://securitytracker.com/id?1013991 11/05/2005: Mozilla Firefox 1.0.4 Final (actualización de seguridad) Está disponible la versión final de Firefox 1.0.4 que resuelve vulnerabilidades críticas y algunos bugs de la version 1.0.3 Descarga de Firefox 1.0.4 (sitio oficial): http://www.mozilla.org/products/firefox/all Descarga directa desde uno de los mirrors (Win - Linux - Mac): http://mozilla.osuosl.org/pub/mozilla.org/firefox/releases/1.0.4/ ZIP build equivalente a la 1.0.4 Final (Win): http://mozilla.osuosl.org/pub/mozilla.org/firefox/nightly/2005-05-11-13-aviary1.0.1/ En las próximas horas estarán disponibles las versiones en español en el sitio oficial, que por el momento se pueden descargar del directorio de las Nightly: Versiones es-AR y es-ES no finales: http://mozilla.osuosl.org/pub/mozilla.org/firefox/nightly/latest-aviary1.0.1-l10n/ Changelog preliminar: http://www.squarefree.com/burningedge/2005/05/11/firefox-104-candidates/ 10/05/2005: Disponible Mozilla Firefox 1.0.4 RC Esta versión 1.0.4 RC resuelve las nuevas vulnerabilidades descubiertas recientemente, la mas grave de las cuales (que permitía ejecutar código malicioso) no llegó a ser "explotable" debido a la rapidez con que la Fundación Mozilla solucionó el problema del lado de sus servidores, siendo inoperante el exploit conocido. * Descarga de Firefox 1.0.4 RC (Win): http://ftp.mozilla.org/pub/mozilla.org/firefox/nightly/2005-05-09-21-aviary1.0.1/ * Versiones actualizadas diariamente de Firefox 1.0.4: En Ingles: http://ftp.mozilla.org/pub/mozilla.org/firefox/nightly/latest-aviary1.0.1/ En Español (elegir "es-AR" o "es-ES") http://ftp.mozilla.org/pub/mozilla.org/firefox/nightly/latest-aviary1.0.1-l10n/ Notas: 1) La Fundacion Mozilla recomienda usar el instalador (.EXE), siendo los .ZIP para usuarios avanzados. 2) Desinstalar la versión anterior antes de instalar la nueva (no hace falta eliminar el/los profiles existentes) Mas informacion (en ingles) en el blog de Asa Dotzler: "1.0.4 candidate builds" http://weblogs.mozillazine.org/asa/archives/008121.html 09/05/2005: Vulnerabilidad en Firefox 1.0.3 podía permitir la ejecución remota de código Se ha descubierto una vulnerabilidad crítica en Mozilla Firefox, la cual puede ser explotada por atacantes remotos para ejecutar código arbitrario. Este fallo es debido a un error de validación de entrada al procesar codigo JavaScript en el parámetro "src" de una etiqueta "IFRAME" o en el parámetro "iconURL" de la función "InstallTrigger.install()" (la cual es invocada al instalar extensiones o temas en Firefox), lo cual podría ser explotado mediante una página web maliciosa o un mensaje de correo electrónico para traspasar las restricciones de seguridad e inyectar código JavaScript arbitrario. Actualización: La Fundacion Mozilla parchó en forma parcial esta vulnerabilidad del lado del servidor mediante el agregado de caracteres aleatorios a la funcion "install()", lo cual previene la explotación exitosa de esta vulnerabilidad mediante el exploit conocido. Solución temporaria: Desactivar JavaScript o desactivar la opción "Permitir que los sitios Web instalen software" (Allow web sites to install software) desde Herramientas... Opciones...Características Web (Tools... Options... Web Features) MozillaZine informa que con la segunda opción es suficiente para evitar la explotación exitosa de esta vulnerabilidad:  Se prevee la inminente salida de Firefox 1.0.4 que resolverá esta vulnerabilidad. Créditos: Paul [Greyhats Security] y Michael Krax Nota: Paul comenta que esta vulnerabildad fue divulgada al publico en forma anticipada por causas ajenas a su voluntad, luego de haber sido reportada hace unos días junto con el exploit prueba de concepto a bugzilla. Reporte original: http://greyhatsecurity.org/firefox.htm Exploit original (ya 'no funcional' por lo explicado mas arriba) http://greyhatsecurity.org/vulntests/ffrc.htm Mozilla Arbitrary Code Executation Security Flaw http://www.mozillazine.org/talkback.html?article=6582 Mozilla Firefox Install Method Remote Arbitrary Code Execution Vulnerability http://www.securityfocus.com/bid/13544/discussion/ Basado en reporte de: FrSIRT Advisory FrSIRT/ADV-2005-0493 http://www.frsirt.com/english/advisories/2005/0493 21/04/2005: Desbordamiento de buffer al procesar archivos .ram en RealPlayer y RealOne permite ejecutar código malicioso Piotr Bania ha reportado una vulnerabilidad en Realplayer y RealOne, la cual puede ser explotada por gente maliciosa para comprometer el sistema de un usuario. La vulnerabilidad es ocasionada debido a un error de límite al procesar archivos RAM y puede ser explotado para ocasionar un desbordamiento de buffer mediante un archivo RAM especialmente alterado. La explotación exitosa de esta vulnerabilidad permite la ejecución de código arbitrario. Productos afectados: * RealPlayer 10.5 (6.0.12.1040-1059) * RealPlayer 10 * RealOne Player v2 * RealOne Player v1 * RealPlayer 8 * RealPlayer Enterprise * Mac RealPlayer 10 (10.0.0.305 - 331) * Mac RealOne Player * Linux RealPlayer 10 (10.0.0 - 3) * Helix Player (10.0.0 - 3) Solución: Aplicar los parches o actualizaciones según lo indicado en el reporte original (en español) de RealNetworks: http://service.real.com/help/faq/security/050419_player/ES-XM/ Créditos: Descubierto por Piotr Bania http://pb.specialised.info/ Fuente: Secunia Advisory SA15023 http://secunia.com/advisories/15023/ 18/04/2005: Nuevo Opera 8.00 disponible desde hoy Despues de tres betas ya esta disponible el Opera 8, aunque aún no lo han anunciado oficialmente en el sitio de Opera. Descarga de Opera 8.00 en ingles (Windows): http://public.planetmirror.com/pub/opera/win/800/en/ Otros mirrors de descarga aqui Languaje Pack para ponerlo en Español aqui 16/04/2005: Firefox 1.0.3 y Mozilla 1.7.7 resuelven vulnerabilidades críticas Descarga de Firefox 1.0.3 (Windows) http://mozilla.osuosl.org/pub/mozilla.org/firefox/releases/1.0.3/win32/ Para quienes prefieran usar el "Nightly Build" en formato ZIP (Windows) correspondiente a Firefox 1.0.3 final http://mozilla.osuosl.org/pub/mozilla.org/firefox/nightly/2005-04-14-13-aviary1.0.1/ Descarga de Mozilla 1.7.7 http://mozilla.osuosl.org/pub/mozilla.org/mozilla/releases/mozilla1.7.7/ Breve descripción de las vulnerabilidades de severidad "alta" y "crítica" resueltas en esta actualización: Mozilla Foundation Security Advisory 2005-39 Ejecución de código arbitrario desde Barra lateral de Firefox (II) Severidad: Crítica Reportado por: Kohei Yoshino Producto afectado: Firefox Resuelto en: Firefox 1.0.3 Los sitios pueden usar el "_search target" para abrir enlaces en la barra lateral de Firefox. Dos chequeos de seguridad omitidos permiten a scripts maliciosos que primero abran una página privilegiada (como about:config) y luego inyecten código script utilizando un javascript: url. Esto podría ser utilizado para instalar código malicioso o robar datos sin interacción por parte del usuario. Con Javascript deshabilitado no es posible explotar esta vulnerabilidad. Mozilla Foundation Security Advisory 2005-37 Ejecución de código mediante javascript: favicons Severidad: Crítica Reportado por: Michael Krax Productos afectados: Firefox y Mozilla Suite Resuelto en: Firefox 1.0.3 y Mozilla Suite 1.7.7 Firefox y Mozilla Suite soportan "favicons" mediante la etiqueta <LINK rel="icon">. Si una etiqueta link es añadida a la página y se usa una javascript: url , entonces el script se ejecutará con priviliegios elevados y podría ejecutar o instalar software malicioso. Con Javascript deshabilitado no es posible explotar esta vulnerabilidad. Mozilla Foundation Security Advisory 2005-36 Cross-site Scripting mediante contaminacion de global scope Severidad: Alta Reportado por: shutdown Productos afectados: Firefox y Mozilla Suite Resuelto en: Firefox 1.0.3 y Mozilla Suite 1.7.7 Al navegar desde un sitio hacia otro cada página debiera iniciarse con un estado limpio. shutdown ha reportado una técnica que "contamina" el ambito global de una ventana de un modo que éste persista de una página hacia otra. Un script malicioso podría definir una "función de seteo" para una variable conocida de ser utilizada en un sitio web popular, y si el usuario navega hacia ese sitio, el script malicioso se ejecutará en dicha página. Esto podría permitir que el script de seteo robe las cookies o los contenidos de una página o que potencialmente lleve a cabo acciones en nombre del usuario (como realizar compras o borrar desde un webmail), dependiendo fuertemente en como el sitio haya sido diseñado. Estos objetos persisten hasta que la ventana o pestaña sean cerrados. En caso de abrir una nueva ventana o pestaña sin visitar antes el sitio malicioso, no es posible explotar esta vulnerabilidad. Tampoco es posible explotar esta vulnerabilidad si JavaScript está deshabilitado. Mozilla Foundation Security Advisory 2005-34 Ejecucion privilegiada de javascript mediante PLUGINSPAGE Severidad: Alta Reportado por: Omar Khan Producto afectado: Firefox Resuelto en: Firefox 1.0.3 Cuando una página web requiere de un plugin que no está instalado, el usuario puede hacer clic para lanzar el Servicio Plugin Finder (Buscador de Plugins) para encontrar el plugin apropiado. Si el servicio no cuenta con el plugin apropiado, la etiqueta EMBED es chequeada en busca del atributo PLUGINSPAGE (pagina-del-plugin), y si es hallado, el cuadro de diálogo contendrá el botón "manual install" (instalación manual), el cual cargará la url especificada en PLUGINSPAGE. Omar Khan ha reportado que si el atributo PLUGINSPAGE contiene un javascript: url entonces al oprimir el botón se podría ejecutar código arbitrario capaz de robar datos locales o instalar código malicioso. Doron Rosenberg reportó una variante que inyecta código script mediante el agregado del mismo a una URL malformada de cualquier protocolo. El buscador de plugins de Mozilla Suite no está afectado por esta vulnerabilidad. Mozilla Foundation Security Advisory 2005-41 Escalada de privilegios mediante "DOM property overrides" Severidad: Crítica Productos afectados: Firefox y Mozilla Suite Reportado por: moz_bug_r_a4 Resuelto en: Firefox 1.0.3 y Mozilla Suite 1.7.7 moz_bug_r_a4 ha reportado algunos exploits que le dan al atacante la habilidad de instalar código malicioso o robar datos, requiriendo únicamente que el usuario lleve a cabo acciones simples como hacer clic en un enlace o abrir un menu contextual. Con Javascript deshabilitado no es posible explotar esta vulnerabilidad. 14/04/2005: Septimo candidato de prueba de Firefox 1.0.3 Descarga desde el sitio ftp de Mozilla.org http://ftp.mozilla.org/pub/mozilla.org/firefox/nightly/2005-04-14-13-aviary1.0.1/ Blog de Asa Dotzler: "firefox 1.0.3 testing candidates" http://weblogs.mozillazine.org/asa/archives/007945.html 14/04/2005: Los ocho boletines de seguridad de Microsoft correspondientes al mes de Abril de 2005 Versiones en español de Microsoft España: Resumen del boletín de seguridad de Microsoft de abril de 2005 Boletín de Seguridad de Microsoft MS05-016 Vulnerabilidad en el shell de Windows que podría permitir la ejecución remota de código (893086) Boletín de Seguridad de Microsoft MS05-017 Una vulnerabilidad en Message Queue Server podría permitir la ejecución de código (892944) Boletín de Seguridad de Microsoft MS05-018 Vulnerabilidades en el núcleo de Windows que podrían permitir la elevación de privilegios y una denegación de servicio (890859) Boletín de Seguridad de Microsoft MS05-019 Vulnerabilidades en TCP/IP que podrían permitir la ejecución remota de código y una denegación de servicio (893066) Boletín de Seguridad de Microsoft MS05-020 Actualización de seguridad acumulativa para Internet Explorer (890923) Boletín de Seguridad de Microsoft MS05-021 Una vulnerabilidad en Exchange Server podría permitir la ejecución remota de código (894549) Boletín de Seguridad de Microsoft MS05-022 Una vulnerabilidad en MSN Messenger podría permitir la ejecución remota de código (896597) Boletín de Seguridad de Microsoft MS05-023 Las vulnerabilidades de Microsoft Word pueden permitir la ejecución remota de código (890169) 11/04/2005: Combinación de vulnerabilidades en navegador Maxthon permiten la ejecución de código arbitrario Maxthon Internet Browser es un navegador que admite múltiples pestañas con una interface altamente personalizable. Está basado en el motor de navegación del Internet Explorer. A efectos de mejorar la experiencia del usuario, Maxthon utiliza un modelo de plugins. Maxthon expone un API * (Application Programming Interface), el cual permite a los plugins leer o escribir en archivos. Estas funciones permiten a los plugins que lleven a cabo estas operaciones de lectura/escritura en cualquier directorio del computador en que se ejecuta. Mas aún, a efectos de llamar a las funciones API desde un plugin, se requiere la provisión de un "secure id" (identificador de seguridad). Este ID puede ser fácilmente obtenido, y por lo tanto las funciones API serán llamadas por cualquier sitio web que el usuario visite. Detalles técnicos: 1) Los plugins de Maxthon utilizan funciones API de lectura y escritura de archivos en el directorio del plugin. Es posible leer y escribir hacia/desde archivos en cualquier otro directorio, debido a la ausencia de una validación de secuencia de caracteres de directorio transversal. 2) Maxton permite llamar a funciones API solo cuando el "security id" del plugin es provisto. El "security id" de un plugin es auto-generado cuando el plugin se utiliza por primera vez en la sesión corriente de Maxthon. Los plugins de barra lateral incluyen el "security id" en el archivo denominado "max.src" ubicado en el directorio del plugin. Mediante la inclusión de este archivo en un script de una página web, es posible invocar funciones que leerán y escribirán hacia archivos locales, manejarán tabs, etc. La combinación de las vulnerabilidades anteriores puede ser explotada para llevar a cabo la ejecución remota de código arbitrario. Versiones chequeadas: 1.2.0 y 1.2.1 Las versiones anteriores probablemente también estén afectadas. Prueba de concepto La siguiente, es una prueba de concepto de lectura de un archivo local. Se asume una instalación por defecto de Maxthon, y también que el plugin de barra lateral M2Bookmark (instalado por defecto), haya sido utilizado en la sesión actual de Maxthon. http://www.raffon.net/advisories/maxthon/nosecidpoc.html El fabricante fue notificado de estos fallos el 27 de marzo de 2005 y el 8 de abril realizó la versión 1.2.2 que resuelve estas vulnerabilidades. Solución: Actualizarse a la versión 1.2.2 de Maxthon http://www.maxthon.com/download.htm Créditos: Aviv Raff Reporte original: http://www.raffon.net/advisories/maxthon/multvulns.html * Un API es una serie de funciones que los programas usan para que los Sistemas Operativos hagan su 'trabajo sucio'. Utilizando Windows APIs, por ejemplo, un programa puede abrir ventanas, archivos, y cuadros de diálogo, como tambien tareas mas complicadas, con solo pasarle una simple intrucción. http://www.cnet.com/Resources/Info/Glossary/Terms/api.html 10/04/2005: Dirección desplegada en línea "De" de MS Outlook permite a usuarios remotos falsear la dirección originante iDEFENSE ha reportado una vulnerabilidad en Microsoft Outlook. Un usuario remoto puede falsear la dirección desplegada en "From" (De). Un usuario remoto puede enviar un email con una dirección "From" especialmente alterada en los encabezados, para ocasionar que la dirección aparente del remitente del mensaje sea falseada. Si el campo "From" contiene multiples direcciones separadas por comas, el MS Outlook del usuario atacado desplegará solo la primera de las direcciones. Ejemplo: From: support@your.company, Phisher <phisher@attackers.domain> Análisis de iDEFENSE: Mediante la explotación de este fallo, un atacante puede traspasar ciertas restricciones en un servidor corporativo que esté configurado para rechazar todos los mensajes provenientes de redes externas y que solo acepte los de direcciones internas, para hacerlo parecer como proveniente de de un usuario interno. Este tipo de ataque, combinado con "ingeniería social", podría conducir a un compromiso mayor. Microsoft fue notificado de este fallo el 21 de enero de 2005 y aún no ha resuelto esta vulnerabilidad. Créditos: Sergey V. Gordeychik Reporte iDEFENSE (ADVISORY 04.08.05): http://www.idefense.com/application/poi/display?id=227&type=vulnerabilities Fuente: SecurityTracker Alert ID 1013668 http://securitytracker.com/id?1013668 09/04/2005: Sexta RC de Firefox 1.0.3 :-) Windows: http://ftp.mozilla.org/pub/mozilla.org/firefox/nightly/2005-04-08-18-aviary1.0.1/ 07/04/2005: Quinta "Release Candidate" de Firefox 1.0.3 Se demoró la salida de Firefox 1.0.3, que además de la ya resuelta vulnerabilidad en el motor JavaScript que permitía revelar información en la memoria heap, resolverá otros bugs existentes. El quinto candidato de prueba de Firefox 1.0.3 (Windows) se puede descargar del sitio ftp de Mozilla.org: http://ftp.mozilla.org/pub/mozilla.org/firefox/nightly/2005-04-06-19-aviary1.0.1/ Más información (en inglés) en el blog de Asa Dotzler: 02/04/2005: firefox 1.0 update candidates available for testing 03/04/2005: second candidates for firefox 1.0.3 05/04/2005:1.0.3 final candidates 05/04/2005: another shot at 1.0.3 06/04/2005: yet another 1.0.3 candidate :-) 05/04/2005: Nuevos Firefox 1.0.3 y Mozilla 1.7.7 Resuelta Vulnerabilidad en Motor Javascript de Mozilla y Firefox que permitía revelar información Se ha descubierto una vulnerabilidad en Mozilla Suite y Mozilla Firefox que puede ser explotada por gente maliciosa para obtener información potencialmente sensible del sistema del usuario atacado. La vulnerabilidad es ocasionada debido a un error en el motor JavaScript que permite la exposición de cantidades arbitrarias de memoria heap. La explotación exitosa permite revelar información sensible almacenada en la memoria. Existe una prueba de concepto disponible para verificar si su navegador está o no afectado por este problema: http://cubic.xfo.org.ru/firefox-bug/index.html - Si su navegador Mozilla esta afectado, se verán los caracteres "imprimibles" del área de memoria aleatoria leída (512 bytes). - Si su navegador Mozilla no está afectado, solo se verán "XXXX..." en el cuadro de texto. Este fallo afecta a: - Mozilla Firefox 1.0.2 (y anteriores) - Mozilla 1.7.6 (y anteriores) - Mozilla 1.8 Beta1 (y anteriores versiones 1.8 Alfa) Solución: Actualizarse a Firefox 1.0.3 de inminente realización, cuya "Release Candidate" está disponible en el directorio de "Nightly Builds" del sitio ftp de Mozilla.org: http://207.200.85.49/pub/mozilla.org/firefox/nightly/aviary1.0.1-candidates/ Tambien existen RCs de Firefox 1.0.3 en "Español España" (es-ES) y "Español Argentina" (es-AR) http://207.200.85.49/pub/mozilla.org/firefox/nightly/aviary1.0.1-l10n-candidates/ RC de Mozilla 1.7.7 disponible en sitio ftp de Mozilla.org http://ftp.mozilla.org/pub/mozilla.org/mozilla/nightly/2005-04-02-08-1.7/ Reporte original Bugzilla: https://bugzilla.mozilla.org/show_bug.cgi?id=288688 Créditos: Azafran http://cubic.xfo.org.ru/index.cgi?read=53004 Fuente: SECUNIA ADVISORY ID SA14820 http://secunia.com/advisories/14820/ 04/04/2005: eEye Digital Security anuncia dos nuevas vulnerabilidades críticas en IE y Outlook De acuerdo a su política de no divulgar los detalles de vulnerabilidades hasta tanto hayan sido parchadas, eEye Digital Security anuncia en su sección "Upcoming Advisories" el descubrimiento de dos nuevas vulnerabilidades críticas en Internet Explorer y Outlook cuya explotación permite la ejecución de código malicioso con una mínima interacción por parte del usuario. Existiendo navegadores más seguros y con múltiples prestaciones como Opera, Mozilla o Firefox y gestores de correo como Pegasus Mail, The Bat! o Thunderbird, se recomienda no usar Internet Explorer ni Outlook, y reemplazarlos por algunos de los productos mencionados. Recordar que Microsoft ha demorado hasta un año en resolver ciertas vulnerabilidades críticas, a diferencia, por ejemplo, de Mozilla u Opera que suelen resolver ese tipo de fallos con premura. Reportes originales: EEYEB-20050316 http://www.eeye.com/html/research/upcoming/20050316.html EEYEB-20050329 http://www.eeye.com/html/research/upcoming/20050329.html 04/04/2005: Adobe Reader 7.0 no respeta el navegador predeterminado al abrir enlaces Al hacer clic en un enlace de un documento abierto con Adobe Acrobat 7.0 la URL se abrirá en el Internet Explorer, aún en sistemas en que el usuario esté utilizando como predeterminado un navegador alternativo como Opera, Mozilla o Firefox. Si bien es un fallo menor, esto no debiera ocurrir ya que otras aplicaciones como por ejemplo Microsoft Word abren los enlaces en el navegador por defecto. Este fallo podría ser usado para lograr que un usuario que tiene como predeterminado un navegador alternativo al IE (por razones de seguridad), abra un enlace a un sitio malicioso en el Internet Explorer. Adobe ha sido notificado de este fallo sin brindar respuesta alguna a la fecha del reporte original. Se recomienda no hacer clic en hipervínculos de documentos PDF para evitar la apertura automática de los mismos en el navegador de Microsoft. Créditos: MandoSkippy Fuente: "[Full-disclosure] Adobe Acrobat Default Behavior Ignores Systems Defaults" http://lists.grok.org.uk/pipermail/full-disclosure/2005-March/032801.html 31/03/2005: Traspaso de reglas de acceso a la red en Kerio Firewall Petr Matousek ha reportado una vulnerabilidad en Kerio Personal Firewall, la cual puede ser explotada por programas maliciosos para traspasar las reglas del cortafuegos. La vulnerabilidad es ocasionada debido a un error que le permite a un proceso malicioso traspasar las reglas de acceso a la red del cortafuegos haciéndose pasar por otro proceso que tiene acceso permitido a la red. La explotación exitosa de este fallo requiere que el programa malicioso haya sido ejecutado en el sistema del usuario a atacar. La vulnerabilidad afecta a las versiones 4.1.2 y anteriores. Solución: Actualizarse a la versión 4.1.3 Descubierto por: Petr Matousek, University in Brno, República Checa Reporte original: http://www.kerio.com/security_advisory.html#0503 Fuente: SECUNIA ADVISORY ID SA14717 http://secunia.com/advisories/14717/ 30/03/2005: Vulnerabilidades del tipo DoS en Symantec Norton Antivirus Isamu Noguchi ha reportado dos vulnerabilidades en Symantec Norton AntiVirus, las cuales pueden ser explotadas para ocasionar un DoS (Denegación de Servicio). 1) Un error no especificado en el módulo Auto-Protect durante el escaneo de tipos de archivos específicos puede ser explotado para ocasionar el cuelgue o fallo del sistema. 2) Un error en la prestación SmartScan de Auto-Protect, cuando un archivo ubicado en una red compartida es renombrado, puede explotarse para consumir una gran cantidad de recursos de CPU o causar el fallo del sistema. Solución: Symantec ha realizado un parche disponible mediante LiveUpdate Descubierto por: Isamu Noguchi Reporte original: http://securityresponse.symantec.com/avcenter/security/Content/2005.03.28.html Fuente: SECUNIA ADVISORY ID SA14741 http://secunia.com/advisories/14741/ 29/03/2005: Revelación de información con barra de búsqueda de Maxthon Maxthon Internet Browser es un navegador que admite múltiples pestañas con una interface altamente personalizable. Está basado en el motor de navegación del Internet Explorer. Maxthon instala por defecto una barra de búsqueda, la cual contiene una vulnerabilidad del tipo "Revelación de información" Maxthon API * (application programming interface) incluye una propiedad denominada "m2_search_text" (búsqueda de texto), la cual permite a los plugins interactuar con la barra de búsqueda. Cualquier sitio web que visite el usuario puede fácilmente recoger los datos de la barra de búsqueda utilizando esa propiedad, del mismo modo que lo hacen los plugins. Versión chequeada: 1.2.0 Versiones anteriores probablemente estén afectadas también. Prueba de concepto: http://www.raffon.net/advisories/maxthon/searchbarpoc.html El fabricante de Maxthon fue informado de este fallo el 2 de marzo de 2005, el 3 de marzo fue confirmado y el 24 de marzo resuelto. Solución: Actualizarse a la versión 1.2.1 de Maxthon http://www.maxthon.com/download.htm Descubierto por: Aviv Raff Reporte original: http://www.raffon.net/advisories/maxthon/searchbarid.html * Un API es una serie de funciones que los programas usan para que los Sistemas Operativos hagan su 'trabajo sucio'. Utilizando Windows APIs, por ejemplo, un programa puede abrir ventanas, archivos, y cuadros de diálogo, como tambien tareas mas complicadas, con solo pasarle una simple intrucción. http://www.cnet.com/Resources/Info/Glossary/Terms/api.html 27/03/2005: Multiples vulnerabilidades del tipo buffer overflow en plugins de Trillian Trillian es un popular cliente de mensajería instantánea, que se puede conectar a las principales redes de chat como Yahoo!, ICQ, AIM, MSN e IRC. LogicLibrary ha reportado algunas vulnerabilidades en Trillian que permiten a gente maliciosa comprometer el sistema de un usuario atacado. Las vulnerabilidades son causadas debido a errores de límites en el manejo de encabezados de respuesta HTTP/1.1. Esto puede ser explotado para ocasionar un desbordamiento de buffer basado en el heap y ejecutar código arbitrario mediante el envío de respuestas HTTP/1.1 maliciosamente alteradas. La explotación exitosa requiere que el atacante controle el servidor al que se conecta Trillian, o que sea capaz de conducir un ataque del tipo Man-in-the-Middle. Ataque Man-In-The-Middle (Hombre en el medio): es un tipo de ataque donde el atacante es capaz de leer y posiblemente modificar a voluntad, mensajes entre dos partes sin permitir a cada una saber que han sido atacadas. El atacante debe ser capaz de observar e interceptar los mensajes que circulan entre las dos víctimas. Las vulnerabilidades han sido reportadas en los plugins de AIM, Yahoo, MSN, RSS y posiblemente otros mas en Trillian 2.0. Tambien han sido reportadas en el plugin de Yahoo Messenger y posiblemente otros más en Trillian versión 3.0 y 3.1. No existen soluciones por el momento. Descubierto por: LogicLibrary Fuente: SECUNIA ADVISORY ID SA14689 http://secunia.com/advisories/14689/ 26/03/2005: Resueltos tres fallos en Mozilla Firefox 1.0.2 Se han reportado tres vulnerabilidades en Firefox, las cuales pueden ser explotadas por gente maliciosa para traspasar ciertas restricciones de seguridad y comprometer el sistema del usuario. 1) Un error en la restricción de archivos XUL privilegiados, puede por ejemplo ser explotado para abrir un archivo XUL privilegiado local engañando al usuario para que arrastre una falsa barra de desplazamiento lateral. Existe un exploit "prueba de concepto" creado por Michael Krax en esta URL: http://www.mikx.de/firescrolling2/ Notar que en el exploit "prueba de concepto", al posicionar el puntero del mouse sobre la barra de desplazamiento falsa, se sigue viendo el icono correspondiente a la mano, lo cual no es lo usual al posicionarse sobre este tipo de barras de desplazamiento laterales. La vulnerabilidad en si misma no representa ningún riesgo directo de seguridad dado que ningún archivo XUL en el producto utiliza parámetros externos en forma insegura como tampoco efectúan ninguna acción destructiva al ser abiertos. No se ha encontrado forma alguna de ejecutar código arbitrario provisto por el atacante mediante la explotación de esta vulnerabilidad. 2) Un sitio web añadido como un panel de barra lateral puede cargar contenido privilegiado, que puede ser explotado para ejecutar programas arbitrarios mediante la inyección de JavaScript dentro de una URL privilegiada. 3) Un error de límite en el procesamiento de imágenes GIF de la obsoleta "Netscape extension 2" puede ser explotado para ocasionar un desbordamiento de buffer basado en el heap y ejecutar código arbitrario mediante una imagen especialmente alterada. Estas vulnerabilidades han sido reportadas en Mozilla Firefox 1.0.1 y versiones anteriores, por lo cual se recomienda actualizar a la version 1.0.2 del navegador: http://www.mozilla.org/products/firefox/all.html Las vulnerabilidades 1) y 3) afectan a Mozilla 1.7.5 y anteriores, por lo cual se recomienda actualizar a la version 1.7.6 del navegador: http://www.mozilla.org/releases/#1.7.6 Las vulnerabilidades 1) y 3) afectan a Mozilla Thunderbird 1.0 y anteriores, por lo cual se recomienda actualizar a la version 1.0.2 de este gestor de correo: http://www.mozilla.org/products/firefox/all.html Vulnerabilidades descubiertas por: 1) Michael Krax 2) Kohei Yoshino 3) Mark Dowd, ISS X-Force Reportes originales: 1) Mozilla: http://www.mozilla.org/security/announce/mfsa2005-32.html 2) Mozilla: http://www.mozilla.org/security/announce/mfsa2005-31.html 3) Mozilla: http://www.mozilla.org/security/announce/mfsa2005-30.html ISS: http://xforce.iss.net/xforce/alerts/id/191 Fuente: SECUNIA ADVISORY ID: SA14654 http://secunia.com/advisories/14654/ 23/03/2005: Spoofing (engaño) de Zonas de Internet Explorer mediante URLs codificadas permitía la ejecución de código malicioso aún con ActiveX desactivado en la Zona Internet. A continuación, un artículo de Jouko Pynnönen (del 08/02/2005), descubridor de una vulnerabilidad crítica en Internet Explorer que Microsoft demoró un año en resolver mediante un parche, dejando en peligro a los usuarios de ese navegador durante todo ese tiempo, que quizás creían "navegar mas seguros... con el IE" por haber desactivado ActiveX en la Zona Internet. Prólogo El método utilizado para la evaluación de Zonas de Seguridad en Windows falla cuando los caracteres en la URL están codificados de cierta forma. Internet Explorer puede ser engañado para que crea que un documento pertenece a la Zona "Mi PC" cuando en realidad está en un servidor de Internet. En un documento como ese, JavaScript puede utilizarse para ejecutar código arbitrario porque los documentos en la zona "Mi PC" son usualmente confiables y tienen más privilegios que los de la Zona Internet. Un usuario malicioso puede usar esta vulnerabilidad para llevar a cabo cualquier acción en el sistema de la víctima con sus privilegios de usuario - transferir archivos, ejecutar programas, etc. No se requiere mayor interacción de un usuario aparte de ver una página creada por el atacante. En el caso de un ataque mediante un mensaje de correo electrónico, solo se requiere convencer a la víctima para que haga clic en un enlace incluido en el mensaje. Detalles En algún lugar del proceso de evaluación de las zonas de seguridad para las URLs, la decodificación hexadecimal (notación %xy) se realiza mas de una vez para una URL simple, es decir, la URL decodificada es decodificada nuevamente. Esto ocasiona algunos efectos no deseados si la URL contiene ciertos caracteres especiales codificados en forma múltiple. A diferencia de otros sistemas operativos, Windows permite el signo % en nombres de host, por lo tanto, una URL que contenga dicha codificación funciona en Internet Explorer - dado que el nombre de host se resuelve correctamente en la dirección IP del atacante. El atacante puede entonces hospedar p. ej. un documento HTML en el servidor, el cual Internet Explorer malinterpreta como perteneciente a la zona local "Mi PC". Versiones vulnerables Un exploit prueba de concepto fue testeado con Internet Explorer 6 en Windows 2000 y Windows XP. El exploit lanza exitosamente un programa ejecutable (EXE) provisto por el atacante cuando el "usuario víctima" visita una página web que contenga el exploit. La lista completa de versiones vulnerables se incluye en el boletín de Microsoft (enlace debajo) Status del vendedor Microsoft fue informado de este problema el 16 de Febrero de 2004. Un parche preliminar fue realizado primero en septiembre de 2004 y Microsoft lo envió para testearlo. Sin embargo, se observó que el parche no protegía correctamente de una variante del exploit, por lo tanto la realización del mismo fue demorada. El parche final y el Boletín de Microsoft esta disponible en: http://www.microsoft.com/technet/security/bulletin/ms05-014.mspx Créditos: Esta vulnerabilidad fue descubierta por Jouko Pynnönen de Finlandia. Artículo original: http://jouko.iki.fi/adv/zonespoof.html Traducción al español: Marcelo.ar Algunos Comentarios: No es la primera vez que ocurre algo como esto en el IE. Hace algunos años se conoció un fallo llamado "Malformed Dotless IP..." que engañaba al IE mediante una URL sin puntos (dots) haciéndole creer que estaba en la Zona Intranet Local en la cual los privilegios (por defecto) son mayores que en la Zona Internet, facilitando la ejecución de código malicioso: "Microsoft Security Bulletin MS01-051 Malformed Dotless IP Address Can Cause Web Page to be Handled in Intranet Zone" (IP malformada sin puntos puede ocasionar que una página web sea manejada en la Zona Intranet Local) http://www.microsoft.com/technet/security/bulletin/MS01-051.mspx Así que quienes confíen que configurando el IE sin ActiveX en la Zona Internet estarán "mas seguros", solo podrían tener una falsa sensación de seguridad, como ocurrió con quienes antes de ese parche usaban el IE sin ActiveX en la zona Internet creyendo estar mas seguros. Incluso, ya se sabe que existe spyware que en lugar de ActiveX, se vale del Java de Sun para instalarse, por lo cual, sirve de poco desactivar ActiveX ya que eso no inhabilita Java en el IE. 23/03/2005: Nuevos Thunderbird 1.0.2 y Mozilla 1.7.6 (actualización de seguridad) Descarga Mozilla 1.7.6 http://www.mozilla.org/products/mozilla1.x/ Descarga Thunderbird 1.0.2 http://www.mozilla.org/products/thunderbird/ Vulnerabilidades conocidas en Mozilla (en inglés): http://www.mozilla.org/projects/security/known-vulnerabilities.html 19/03/2005: Desbordamiento de buffer al procesar archivos LHA en múltiples productos antivirus McAfee permitía la ejecución de código malicioso ISS X-Force ha reportado una vulnerabilidad en múltiples productos McAfee, la cual puede ser explotada por usuarios maliciosos para comprometer un sistema vulnerable. La vulnerabilidad es ocasionada debido a un error de límite en el motor de escaneo del antivirus al procesar archivos LHA y puede ser explotada para ocasionar un desbordamiento de buffer mediante archivos LHA especialmente alterados. La explotación exitosa de esta vulnerabilidad permite la ejecución de código arbitrario. Ver listado de productos afectados en el reporte original de Secunia. Solución: El fabricante recomienda aplicar los archivos .DAT mas recientes y actualizar al motor de escaneo versión 4400. Descubierto por: Alex Wheeler, ISS X-Force. Reporte original - McAfee: http://us.mcafee.com/root/support.asp?id=4320_faqs Fuente: SECUNIA ADVISORY ID SA14628 http://secunia.com/advisories/14628/ 15/03/2005: Falsificación en barra de estado de Firefox, Thunderbird y Mozilla mediante link embebido en tabla bitlance winter ha descubierto una debilidad en Firefox, Thunderbird y Mozilla , la cual puede ser explotada para falsear la información desplegada en la barra de estado. La barra de estado no puede manipularse mediante código script en la configuración por defecto. Sin embargo, aún es posible desplegar una URL incorrecta en la barra de estado al seleccionar un enlace con el botón derecho del mouse y seleccionando "Guardar enlace de destino como..." ("Save Link Target As..."). Esto puede explotarse mediante la inclusión de un enlace anidado en una tabla dentro de un enlace. El fallo ha sido confirmado en Thunderbird 1.0, Mozilla 1.7.5 y Firefox 1.0.1. Recomendación: Nunca guardar archivos de fuentes no confiables. Reporte original: "[Full-disclosure] Firefox 1.01 : spoofing status bar without using JavaScript" http://seclists.org/lists/fulldisclosure/2005/Mar/0486.html Fuente: SECUNIA ADVISORY ID: SA14568 http://secunia.com/advisories/14568/ 11/03/2005: Archivos ZIP con CRC checksum inválido permiten traspasar protección de algunos antivirus. Bipin Gautam ha descubierto que algunos antivirus pueden ser engañados mediante un archivo ZIP cuyo CRC Checksum (Sumatoria verificadora del Chequeo de Redundancia Cíclica) sea inválido; de ese modo el antivirus dará como "limpio" a un archivo infectado dentro de ese ZIP alterado por no poder analizar completamente su código. Esto solo podría representar un riesgo en caso de que ese archivo ZIP malformado sea reparado por alguna herramienta para tal fin y pueda ser descomprimido. Sin embargo, de ser reparado y descomprimido el ZIP malformado, el virus ya sería detectable; así que este fallo solo sirve para saltarse la protección de los monitores de correo entrante, o antivirus en los servidores de correo. Ejemplo del resultado del análisis del archivo "prueba de concepto" creado por Bipin Gautam (que contiene el string de prueba EICAR), enviado al servicio Virus Total de Hispasec: Resultado del analisis Archivo: happy-crc.zip Fecha: 11/03/2005 04:12:32 (CET) ---- AntiVir 6.30.0.5/20050310 no ha detectado nada AVG 718/20050309 no ha detectado nada BitDefender 7.0/20050311 no ha detectado nada ClamAV devel-20050307/20050310 no ha detectado nada DrWeb 4.32b/20050310 no ha detectado nada eTrust-Iris 7.1.194.0/20050311 no ha detectado nada eTrust-Vet 11.7.0.0/20050310 no ha detectado nada Fortinet 2.51/20050310 ha detectado [EICAR_TEST_FILE] F-Prot 3.16a/20050310 ha detectado [New or modified variant of Trivial] Ikarus 2.32/20050310 ha detectado [EICAR-ANTIVIRUS-TESTFILE] Kaspersky 4.0.2.24/20050311 no ha detectado nada McAfee 4444/20050310 no ha detectado nada NOD32v2 1.1023/20050310 no ha detectado nada Norman 5.70.10/20050310 no ha detectado nada Panda 8.02.00/20050310 ha detectado [Eicar.Mod] Sybari 7.5.1314/20050310 no ha detectado nada Symantec 8.0/20050310 no ha detectado nada Artículo original: http://www.geocities.com/visitbipin/crc.html 10/03/2005: Desbordamiento de buffer en Yahoo! Messenger permite ejecutar código arbitrario Se ha reportado una vulnerabilidad del tipo buffer overflow (desbordamiento de buffer) en Yahoo! Messenger. Esta vulnerabilidad es debida a un fallo en la aplicación al copiar en un buffer mediante un proceso finito, datos de entrada provistos por el usuario. Es probable que el atacante deba estar en la lista de contactos de un usuario desprevenido para explotar esta vulnerabilidad. Se hace notar que los detalles sobre este fallo aún no están claros; y se brindaran más cuando se disponga de los mismos. Esta vulnerabilidad fue descubierta por Mehrtash Mallahzadeh. Artículo completo y exploit prueba de concepto: http://www.securityfocus.com/bid/12750/info/ Fuente: [Full-disclosure] Yahoo! Messenger Offline Mode Status Remote Buffer Overflow Vulnerability http://lists.grok.org.uk/pipermail/full-disclosure/2005-March/032305.html 09/03/2005: Denegación de Servicio (DoS) con "LAND attack" en Windows Dejan Levaja ha reportado una vulnerabilidad en Microsoft Windows, la cual permite a usuarios maliciosos ocasionar un DoS (Denegación de Servicio). La vulnerabilidad es ocasionada debido a un incorrecto manejo de paquetes TCP especialmente construidos con igual IP en origen/destino y con el flag SYN seteado. Esto ocasiona que el sistema consuma todos los recursos de CPU disponibles por un cierto período de tiempo. Este tipo de ataque fue reportado por primera vez en 1997 y se conoce desde entonces como "LAND attack". LAND attack: El envío de un paquete TCP con el flag SYN seteado, dirección IP de origen/destino y puerto de origen/destino iguales al de la máquina de destino, que resulta en una condición DoS de 15 a 30 segundos. De ese modo, el paquete arribará con la IP de origen igual a la IP de destino. Como resultado de esto, el sistema intentará responderse a si mismo, ocasionando la condición DoS ya mencionada. Según Dejan Levaja, Microsoft fue informado de esta vulnerabilidad por el descubierta hace siete días, sin haber contestado aún. Solución: Usar cortafuegos en estaciones de trabajo, capaces de detectar ataques de este tipo. Sistemas vulnerables testeados: Microsoft Windows Server 2003 Datacenter Edition Microsoft Windows Server 2003 Enterprise Edition Microsoft Windows Server 2003 Standard Edition Microsoft Windows Server 2003 Web Edition Microsoft Windows XP Home Edition Microsoft Windows XP Professional Referencias: Bugtraq: Windows Server 2003 and XP SP2 LAND attack vulnerability http://seclists.org/lists/bugtraq/2005/Mar/0112.html SANS - Internet Storm Center http://isc.sans.org/diary.php?date=2005-03-07 SECUNIA ADVISORY ID: SA14512 http://secunia.com/advisories/14512/ The LAND attack (IP DOS) http://www.insecure.org/sploits/land.ip.DOS.html Composición de un paquete TCP http://mike.passwall.com/networking/tcppacket.html 08/03/2005: Disponible Exploit prueba de concepto para vulnerabilidad ".smil file local buffer overflow" en RealPlayer 10 Bugtraq: "Real Realplayer 10 .smil local buffer overflow POC" http://www.securityfocus.com/archive/1/392461 Descripcion de esa y otra vulnerabilidad en RealPlayer 10 (en español): http://service.real.com/help/faq/security/050224_player/ES-XM/ (ambas vulnerabilidades permiten la ejecución de código maliciososo) Desbordamiento de Buffer en Trillian Basic 3.0 al procesar archivos de imágen PNG permite la ejecución de código malicioso. [actualización de informe 06/03/2005] * Información del producto: Trillian es un cliente de chat y mensajería instantánea que soporta AIM, ICQ, MSN, Yahoo Messenger e IRC. * Descripción de la vulnerabilidad: Trillian está afectado por una vulnerabilidad del tipo buffer overflow en la forma en que procesa las imágenes PNG. * Exploit Esta disponible el código de una prueba de concepto en esta URL: http : / /www.hackingdefined.com/exploits/trillian3.tar.gz * Explotación del fallo: La explotación exitosa de esta vulnerabilidad permite la ejecución de código malicioso en el sistema del usuario atacado Vulnerabilidad descubierta por: Tal zeltzer Fuente: Bugtraq http://www.securityfocus.com/archive/1/392486 08/03/2005: Spoofing (engaño) en nombre de archivo a transferir en Yahoo! Messenger Secunia Research ha descubierto una vulnerabilidad en Yahoo! Messenger que puede ser explotada por gente maliciosa para engañar a los usuarios y que ejecuten archivos maliciosos. El problema es que los archivos cuyos nombres sean demasiado extensos no se muestran correctamente en el cuadro de diálogo de transferencia de archivos. Esto puede ser explotado para engañar a los usuarios y que acepten archivos ejecutables potencialmente maliciosos. La explotación exitosa de este fallo requiere que la opción "Ocultar extensiones para los tipos de archivo conocidos" esté habilitada en Windows (dicha opción viene así por defecto). La vulnerabilidad ha sido confirmada en la version 6.0.0.1750 de Yahoo! Messenger. Las versiones anteriores también podrían estar afectadas. Solución: Actualizar Yahoo! Messenger a la versión 6.0.0.1921 o superior. http://messenger.yahoo.com/ Descubierto por: Andreas Sandblad, Secunia Research. Fuente: Secunia Research http://secunia.com/secunia_research/2005-2/advisory/ 06/03/2005: Desbordamiento de buffer en Trillian al procesar archivos de imagen PNG Se ha reportado una vulnerabilidad del tipo buffer overflow (desbordamiento de buffer) en el cliente de chat y mensajería instantánea Trillian. Un usuario remoto puede enviar un archivo de imagen PNG especialmente alterado a un usuario atacado para ocasionar el cuelgue de Trillian. La vulnerabilidad es debida a un desbordamiento de buffer en el cliente de chat. Esta vulnerabilidad fue descubierta por Tal zeltzer de See-security Technologies. Por el momento no existe solucion para esta vulnerabilidad. URL del fabricante: http://www.trillian.cc Fuente: SecurityTracker http://securitytracker.com/id?1013355 06/03/2005: Gmail en Opera 8.00 Beta 2 Una de las ventajas de Opera 8.00 sobre Opera 7.54, es que Gmail era completamente soportado. Lamentablemente, ayer Gmail volvió a cambiar su correo web, de modo que sea compatible con otros navegadores antiguos como el IE 5.0 y Opera 6.03 o superior, aunque con menor funcionalidad. http://operawatch.blogspot.com/2005/03/gmail-now-fully-compatible-with-opera.html A esa "supuesta" nueva prestación Gmail le llama modo "basic HTML view", no estando disponible en este modo ciertas opciones como Creación de Filtros, Opciones de Configuración (p.ej. acceso pop y redirección), Autocompletar direcciones... etc. Si bien esto puede parecer una mejora para los que usaban navegadores antiguos, en el caso del nuevo Opera es un retroceso, ya que ahora, al ingresar con Opera 8.00, lo identifica como navegador no soportado (aun cambiando el user agent) accediendo de este modo al pobre modo "basic HTML view". Sin embargo... alguien ya encontró la forma de saltarse esa tonta restricción de Google y acceder a Gmail con Opera 8.00 con todas las prestaciones de su correo web, hasta ayer disponibles para los usuarios de este navegador: 1) Ingresar a Gmail con usuario + contraseña http://www.gmail.com/ 2) Una vez "logueados" (dentro del webmail) ingresar esta URL en la barra de direcciones de Opera: http://gmail.google.com/gmail?nocheckbrowser (se recomienda agregar ese enlace a marcadores) 3) Gmail en Opera 8.00 ya es completamente funcional :-) Posteado por "lotsalag" en el Foro usuarios de Opera: http://my.opera.com/forums/showthread.php?s=29592ca15ebbff75713427cdb1d82d5a&threadid=83498 Descarga Opera 8.00 Beta2: ftp://ftp.opera.com/pub/opera/win/800b2/en/std/ Lang Pack Español "es-AR" (sirve el de la Beta1): http://www.jaretamar.hpg.ig.com.br/ Nota: En Opera 8.00 Beta2 se resuelve la vulnerabilidad IDN Spoofing: http://secunia.com/multiple_browsers_idn_spoofing_test/ |